Антон Семчишин, обозреватель

Масштабные атаки вирусов типа Petya.A могут повториться в будущем и повлечь серьезные последствия. Чтобы не оказаться новой жертвой хакеров, необходима кибермобилизация каждого пользователя. Специалисты по компьютерной безопасности рекомендуют комплексно подходить к защите информации: быть бдительными, пользоваться легальным ПО, антивирусами, регулярно их обновлять и обязательно делать резервные копии важных для вас файлов.

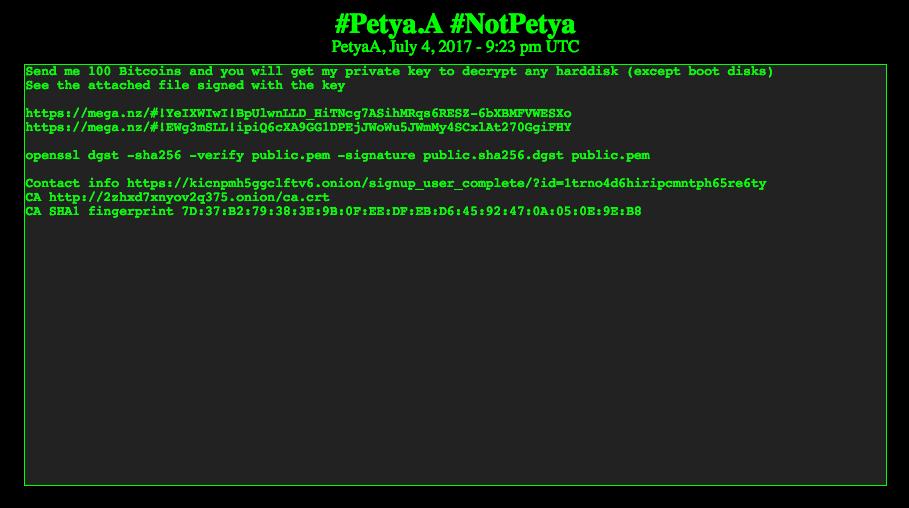

Когда стало понятно, что зашифрованные данные не вернут даже $300, отправленные компьютерным вымогателям, пострадавших от вируса Petya.A пользователей охватила горечь утраты. Рабочие документы, презентации – редко хранят в единственном экземпляре, а вот личный архив: семейные фото, видеосъемку свадьбы или коллекцию редких аудиозаписей, которые кропотливо накапливались годами — беспечные пользователи, зачастую, хранят только на одном домашнем компьютере. И все это оказалось стерто в одночасье. Согласитесь, приятного мало.

По данным антивирусной компании ESET вирус охватил десятки тысяч компьютеров в 64 странах. 75% удара по цифровой памяти тысяч семей пришлось на Украину. А сегодня правоохранители сообщили о новых попытках вирусной атаки.

Подготовка к цифровому Армагеддону

Главный вопрос: что бы мог сделать пользователь, если бы о атаке Petya.A было заранее известно? Что если следующая фаза атаки коснется менее популярных среди хакеров операционных систем и платформ, например, Android или Linux или MacOS? Ведь, до похищения информации, о дырах в ОС Windows не было известно даже самой Microsoft. Какие еще ухищрения для своего обогащения выдумают хакеры, терроризирующие пользователей – остается только догадываться.

Как бы то ни было, к следующей волне вирусных атак, которая непременно последует, пользователям стоит готовиться тщательнее, обеспечив безопасность персонального компьютера и личных данных.

Одним из важнейших факторов защиты является создание резервных копий важных для вас файлов, а лучше всей системы целиком.

Тут у вас уже есть выбор: пользоваться физическим носителем типа флешки или жесткого диска, которые вполне могут нести в себе «спящий» вирус, или использовать «облачный» способ хранения информации, являющийся как более безопасным и удобным, так и более дешевым для пользователя. Сервисы Google Drive от Google, One Drive от Microsoft, iCloud от Apple, FEX.net, Dropbox и сервисы от Amazon – все это далеко не полный перечень современных файлохранилищ. На них, пожалуй, стоит сосредоточиться подробнее.

По дороге с облаками

По мнению обывателя, привычные флэш-накопители или жесткие диски — осязаемы, а значит более реальны и безопасны, чем какие-то там «облака». Скопировал на них данные – и положил под матрас, подушку или закопал в огороде. Но такой подход уже не актуален и имеет множество минусов. Основной и наиболее важной проблемой физического накопителя является то, что он подвержен износу, его можно уронить или пролить на него воду. Случайно ипортить физический накопитель в процессе использования – проще простого. Кроме всех выше перечисленных очевидных недостатков вырисовывается еще один, самый очевидный: физический накопитель очень легко украсть.

Стоит заметить, что хранение информации на флешках удовольствие не из дешевых. Например, вам нужно хранить 1 TB информации. Для этого придется купить или 4 флешки по 256 Гб, что обойдется примерно в 9-25 тысяч гривень. Либо один HDD-накопитель стоимостью от 1,5 до 3,5 тысяч гривень, в зависимости от производителя и надежности. Что выглядит выгоднее, пока HDD не погрызет или уронит кот.

Есть еще и такой риск, что вместе с важной информацией, вы заодно запишете и фрагменты вирусного кода, который «проснется» при восстановлении резервных данных.

Свежи воспоминания, как еще лет пятнадцать назад информацию для хранения записывали сначала на CD, а потом DVD диски? Так же как редко сейчас можно встретить CD-дисководы, скоро можно будет не найти, куда вставлять вашу флешку. Так что пройдет несколько лет – и ваши флешки попросту некуда будет вставлять. И будут они пылиться в чулане вместе со старыми видеокассетами и бобинами. Прогресс не стоит на месте, и облачный способ хранения данных в ближайшие годы станет доминирующим среди пользователей интернета. Теперь остается только определиться с тем, какой из облачных сервисов подходит вам больше.

Среди файлохранилищ и облачных сервисов хранения информации конкуренция сумасшедшая, так что каждый сможет найти вариант по душе и по карману. Все сервисы имеют более или менее сходные характеристики: обеспечивают шифрование файлов, чтобы уберечь их от посторонних глаз, делают регулярную настраиваемую синхронизацию между данными на компьютере и в облачном хранилище.

Доступ к файлам в облаке можно получать из любого места, где есть интернет и с любого устройства типа компьютера или смартфона. Конечно существуют и частности: пользуетесь техникой Apple – iCloud в помощь, только не рекомендую следовать примеру актрисы Дженифер Лоуренс, чьи интимные фото облетели интернет из-за взлома ее аккаунта в iCloud. Существуют также сервисы от главных игроков интернет рынка – Google Drive от Google и OneDrive от Microsoft.

Ценовая политика любого облачного сервиса выгодно отличается от ценовой политики физических носителей информации, так Google Drive дает бесплатно 15 ГБ пространства для хранения фотографий и рисунков, текстовых документов и таблиц, аудио- и видеофайлов, а 1 TB обойдется в 260 грн/мес или в более чем три тысячи в год. А вот поклонники iPhone и MacBook за те же 260 в месяц и 2600 гривен в год, могут получить целых 2 TB дискового пространства. Схожие условия и у популярного хранилища Dropbox, который предлагает пользователям, кроме бесплатных 2гб еще и возможность получить 1ТБ для хранения информации за 10 евро в месяц, хотя насчет Dropbox ходят слухи о сотрудничестве с государственной разведкой США по программе слежки за пользователями PRISM, так что доверять ли такому ресурсу – дело ваше.

Набирает обороты украинский сервис хранения файлов FEX.net, который предоставляет 1 TB за сумму эквивалентную одному доллару в месяц.

Отличием сервиса является минималистичный дизайн, понятный любому пользователю, а также полная анонимность хранения данных, шифрования файлов и защита хранилища. При этом сервис сам делает тройное резервирование на серверах по всему миру, позволяя таким образом владельцам файлов не заниматься этим самостоятельно вручную.

Пользователи One Drive от Microsoft могут получить 1 TB бесплатно, но при условии подписки на услугу Office 365 за 1200 в месяц или за более чем за 14000 в год. Несмотря на вирусную атаку, которой подверглись пользователи Windows, облачные хранилища данного сервиса не пострадали.

Наиболее дорогим вариантом хранения данных можно считать сервис Amazon Web Services, который продает 1 TB за 1100 гривен в месяц или за 7200 в год. Но для жителей Украины сервисы Amazon, к сожалению, также не доступны.

Подводя итоги, хочется еще раз акцентировать внимание на комплексном подходе к информационной безопасности.

Чем больше средств и инструментов вы задействуете для защиты своих файлов, тем меньше вероятность, что вы будете сожалеть о потере важных для вас файлов. Стоит также учитывать, что чем больше осведомленных пользователей будет в Сети, чем меньшей будет скорость распространения следующего вируса, а значит и меньший ущерб от него. Так что не ленитесь и проинспектируйте коллег – от секретарши до главного бухгалтера, родственников, касательно подозрительных файлов, антивирусов и резервного хранения данных. Кибермобилизация после событий 27 июня должна стать делом каждого.